🟨CRYPTO REPORT: "Campagna di Malware: 10 Milioni Esposti a False App di Criptovaluta"

Giorno: 01 agosto 2025 | Ora: 07:13 Check Point ha rivelato che circa 10 milioni di persone sono state esposte a pubblicità di app di criptovaluta false contenenti malware. La campagna "JSCEAL", attiva dal marzo 2024, inganna gli utenti facendoli scaricare app fasulle. Con oltre 35.000 annunci malevoli, milioni di utenti sono a rischio di furti di criptovalute. Il malware raccoglie informazioni sensibili come password e dati di accesso a Telegram. Un software anti-malware efficace può prevenire attacchi su dispositivi già infetti.

Secondo la società di cybersecurity Check Point, circa 10 milioni di persone in tutto il mondo sono state esposte a pubblicità online che promuovono app di criptovaluta false contenenti malware. Check Point Research ha rivelato di aver tracciato una campagna di malware denominata “JSCEAL” che prende di mira gli utenti di criptovalute impersonando app di trading comuni.

Questa campagna è attiva almeno da marzo 2024 e si è evoluta nel tempo. Utilizza annunci ingannevoli per indurre le vittime a installare app fasulle che imitano quasi 50 app di trading di criptovalute, tra cui Binance, MetaMask e Kraken. Gli utenti di criptovalute sono un obiettivo chiave di varie campagne malevole, poiché chi subisce furti di criptovalute ha poche possibilità di recuperare i propri fondi.

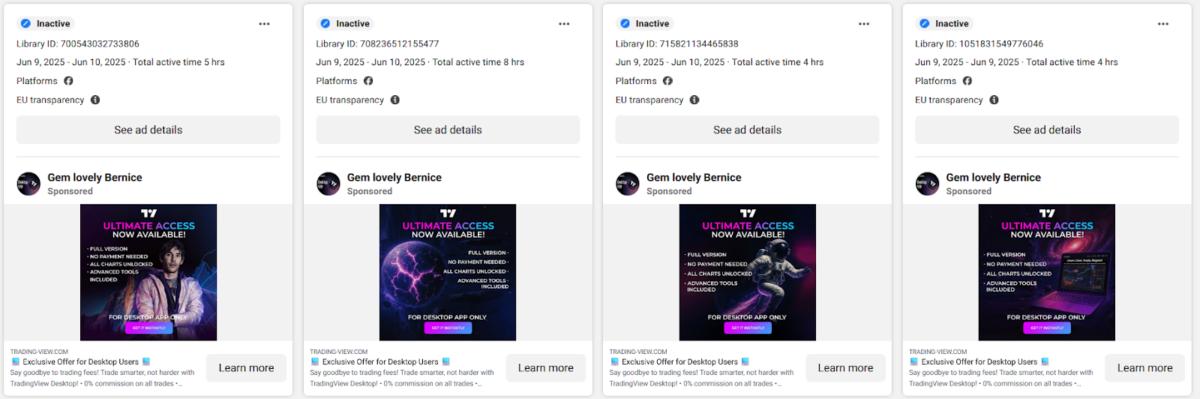

Check Point ha notato che gli strumenti pubblicitari di Meta hanno mostrato la promozione di 35.000 annunci malevoli nella prima metà del 2025, portando a milioni di visualizzazioni solo nell'Unione Europea. Si stima che almeno 3,5 milioni di persone siano state esposte a queste campagne pubblicitarie, che hanno anche impersonato istituzioni finanziarie asiatiche, aree con un numero relativamente alto di utenti di social media.

La portata globale della campagna potrebbe facilmente superare i 10 milioni. Check Point ha inoltre sottolineato che è tipicamente impossibile determinare l'intera portata di una campagna di malware, e che la portata della pubblicità non corrisponde necessariamente al numero di vittime.

La versione più recente della campagna di malware utilizza “metodi unici di anti-evasione”, risultando in tassi di rilevamento estremamente bassi. Le vittime che cliccano su un annuncio malevolo vengono reindirizzate a un sito che appare legittimo ma è in realtà falso, per scaricare il malware. Il software di installazione e il sito web dell'attaccante funzionano simultaneamente, complicando notevolmente le analisi e le operazioni di rilevamento.

Il malware ha come obiettivo principale quello di raccogliere quante più informazioni possibili sul dispositivo infetto per inviarle a un attore malevolo. Alcune delle informazioni raccolte riguardano gli input della tastiera degli utenti, che possono rivelare password, oltre a rubare informazioni sugli account Telegram e password di completamento automatico. Inoltre, il malware raccoglie i cookie del browser, che possono mostrare quali siti web un utente visita frequentemente, e può manipolare estensioni web legate alle criptovalute come MetaMask.

Secondo Check Point, il software anti-malware che rileva le esecuzioni malevole di JavaScript sarebbe “molto efficace” nel fermare un attacco su un dispositivo già infetto.